近日,筋斗腾云SupraAXES CEO杨洋受邀参加(ISC)2北京分会举办的“网络安全创新公司之新技术”线上研讨会,分享从“零信任”的历史、发展和现状,结合企业IT基础设施的进化趋势,探讨从“网络访问”到“办公空间”的“零信任”未来新模式。

今天我们主要从这三个方面来探讨:先介绍一下零信任的发展现状,对我们两年前的介绍做一个回顾,聊一下ZTNA方案的现态;然后看看哪些问题需要进一步拓展,探讨“零信任”概念可以更进一步发展的空间,包括其中的一些挑战和背后的逻辑;最后介绍一下我们现在的思路,探讨我们认为未来的理想产品所应该做到的事情,和我们怎么去构建这样的产品。

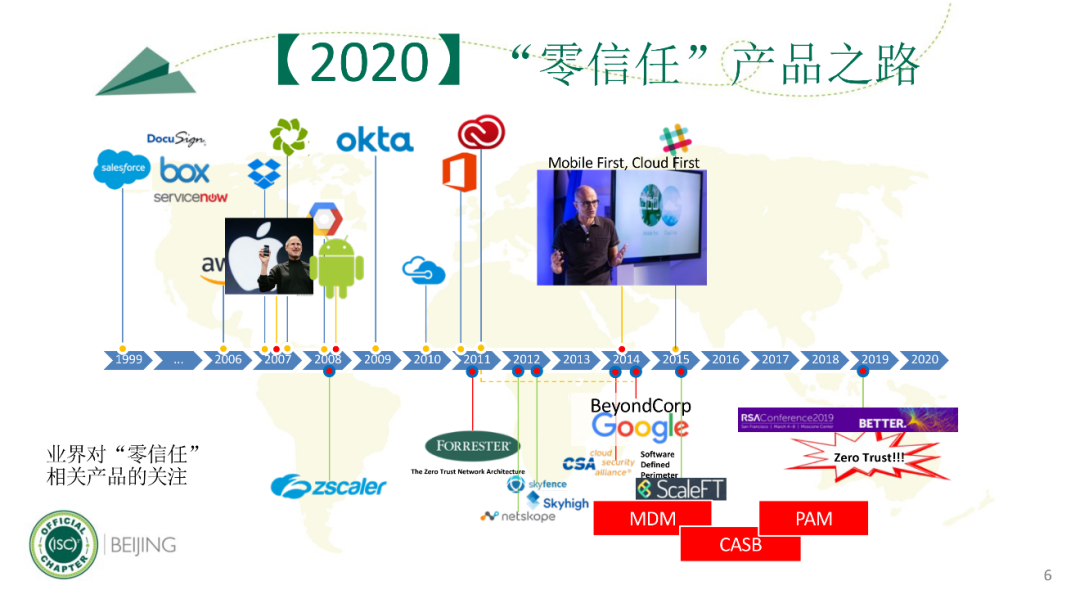

零信任这个概念,大概是2019年之后才在国内真正地引起广泛的关注,但是它的历史或者说在国外的发展,其实有一个漫长的过程。主要就是两个大趋势,一个是云,一个是移动。在云和移动真正走到业界,走到企业业务内部,零信任才真正发展起来。

Forrester零信任报告在2010年出来的时候并没有得到的多大的关注,一直到2015年Google BeyondCorp披露之后大家才真正关注起来,然后到2018/19年在全球范围内成为一个主流的概念。2014/15年是安全行业发展的关键年份,发生了很多影响深远的核心事件,比如斯诺登事件,比如APT概念形成,还有微软的Mobile First, Cloud First整体策略等等。

零信任的基础逻辑或者需求,可以说很久之前就有了,但是真正走向市场的主流,背后的驱动力还是云和移动,因为移动打破了人的边界,云打破了资源的边界。

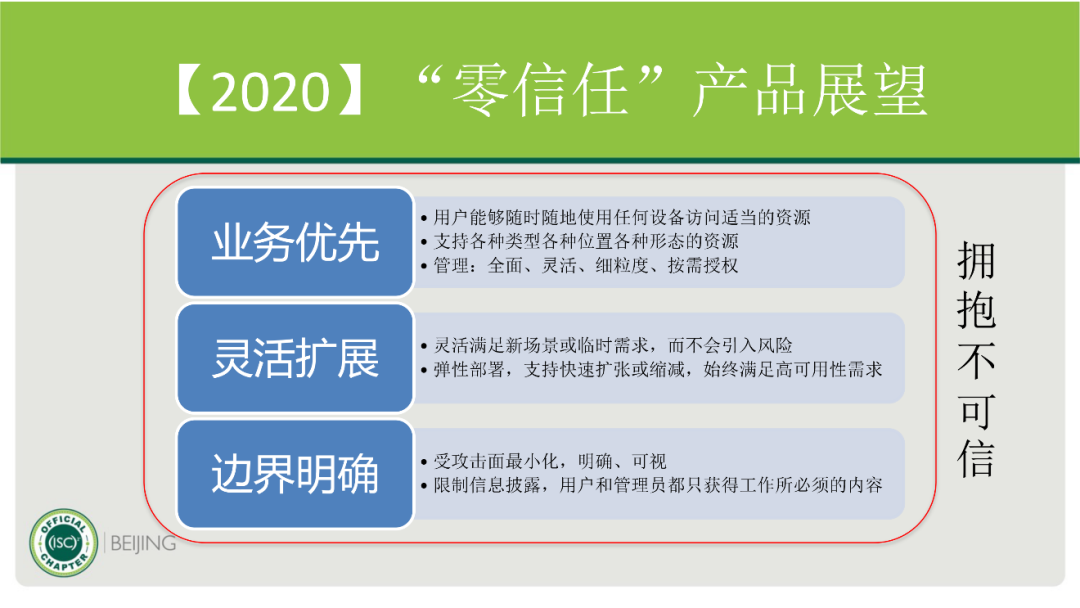

两年前我们提到未来的零信任产品应该做到业务优先、灵活扩展、边界明确。这两年各种新的零信任产品,大家都在强调认证、验证,在管理上的力度是加强了,但业务优先是不是做到保证了?安全是不是真正跟业务贴在一起?确实能够满足随时随地同时又保证安全的要求呢?

灵活扩展这一点做得比较好,可以看到基本上所有的零信任产品都可以;边界明确做得也不错,特别是国内大家对SDP的使用比较广泛。

不过,现在大家在做的都是不断加强管控,并不是拥抱不可信。总体来说,我还是认为,零信任产品是拥抱不可信。那怎么样去拥抱不可信呢?在今天来说,可能是缺少一些基础的技术方案,所以我们后面再具体分析或者探讨一下到底应该怎么做。

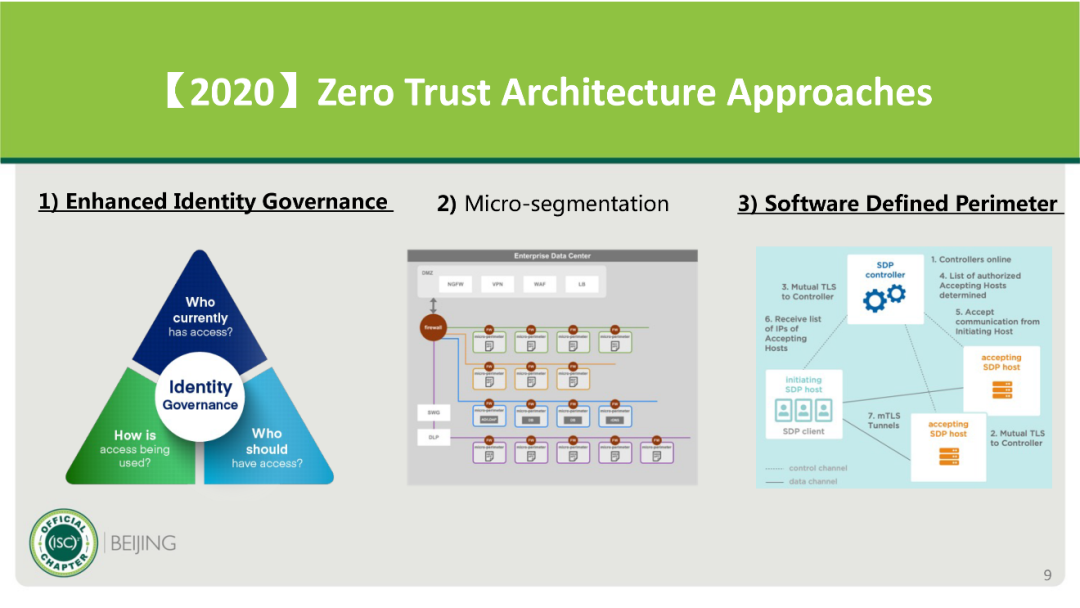

这张图大家应该也很清楚,到今天为止,大家在谈论零信任的时候,主要还是这三种实现方式。

今天来看,零信任主要的表现还是零信任安全访问。国内大家说的都是做远程访问,但很有趣的是,如果我们去看国外相应的文章或者相应的产品,不管是企业的宣传还是一些研究报告或者说明,提到更多的是私有访问。

这两个概念大家可能会说其实是一回事,但就我个人理解,它的核心区别在于出发点是哪里。出发点如果是像我们今天一样,或者说像过去20年30年一样,是从一个站点、一个用户的机器到另外一个点的话,就只是传统的远程访问,只是一个点对点或者是点到站点的访问方式。而私有访问它有一个隐含的前提是从云上访问下来。从业界来说,这个概念最早或者说最早有比较广泛影响的是Zscaler,它提到 Private Access是指对客户自有on-prem资源的访问。他家原先的核心产品是SaaS化的SWG,是Internet Access,就对应做了个Private Access。

Private Access这个概念意味着零信任网络访问(ZTNA)方案的基础设施其实是在云上提供的,也就是说它是云原生的,但到今天为止,国内真正提到云原生的零信任安全方案还不多,但是,未来不管是业界发展、技术的发展,还是产业和应用的发展,我个人认为还是会以私有访问为代表的零信任方案为主,而不仅仅是做远程访问的零信任方案。这是第一点。

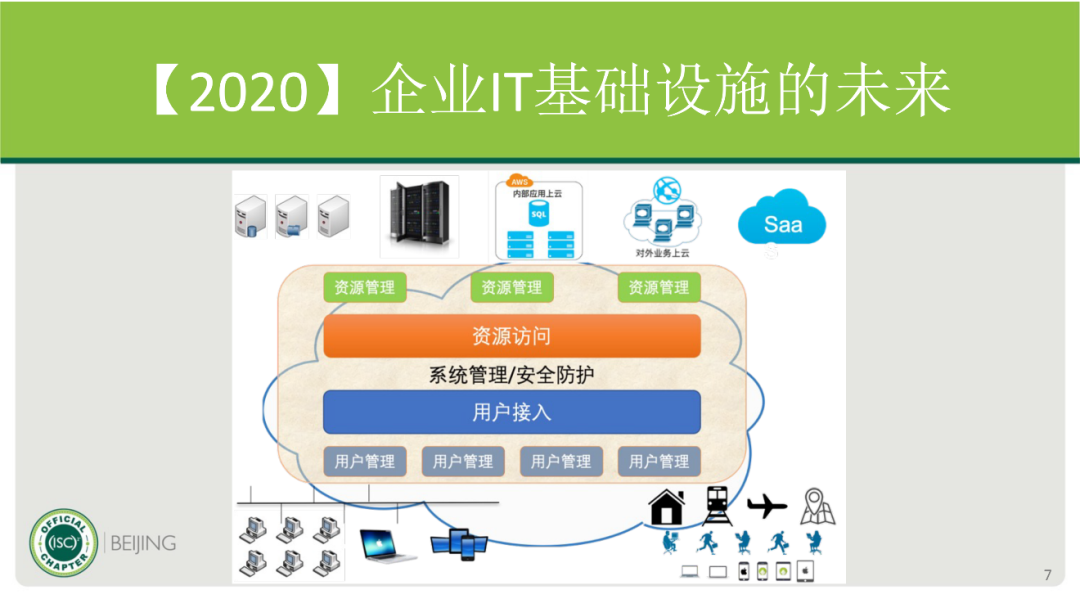

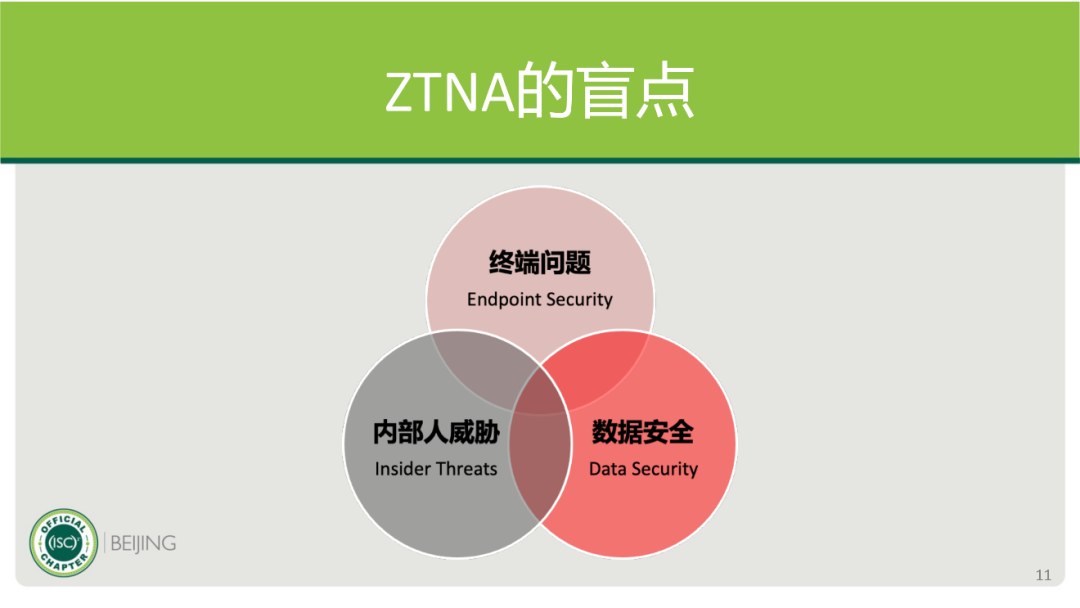

第二点是,我们今天在谈零信任网络访问的时候,更多的是谈论怎么样去做授权、怎么样去做到达、怎么样去跨越网络的边界、怎么样能够比较好对资源做保护,都是强调在网络或者说网络访问这个层面。但是,对于一个完整的零信任方案,即使我们部署了一个完美的 ZTNA方案,它仍然有相当大的部分没有覆盖到。对企业来说,它还需要做其他的部署。

一是终端问题。终端设备如果有问题怎么办?主机、个人电脑被黑客控制了怎么办?

绝大多数零信任方案都在加强对终端的管理,或者说加强对终端的依赖。但是当你去加强或者你需要依赖于终端的时候,就会面临终端的管理问题,包括要去做硬件的注册、做操作系统和软件本身的升级,特别是解决操作系统与你的终端软件、其他第三方软件与终端软件的冲突。这个方面现在还没有很好的解决办法,这是一部分。

第二部分是在国外称为内部人威胁,Insider Threat,这也是斯诺登引发的问题。Insider Threat这个的问题的难度在什么?我们要防的这个人、要去解决的威胁,他本身是具有所有权限、具有所有能力的。不管你做什么样的认证,哪怕你要求每5分钟做一次双因素认证,内部人他的威胁也是存在的,因为他本身就是内部人,有足够权限。这样的话,它在很大程度上,就是完全跳过了我们今天所说的零信任网络访问(ZTNA)所能够覆盖的范围。

第三部分是数据安全。数据变得越来越重要,而且数据本身的价值和在业务当中的重要性也在不断提高。但是,不管用什么样的ZTNA方案,最终这个数据都是不可控的,我们知道数据到了用户那,但怎样能够做到对这个数据进行全生命期管理,怎样防止数据被滥用,或者说怎样防止有权限的人把这个数据滥用呢?有些零信任方案选择做终端沙盒。这个技术方向从MDM方案发展而来,在2013到2015年间比较热门,但目前在国外主流产品方案中已经基本见不到了。终端沙盒虽然能解决一定的数据安全问题,但是问题也有更多,像我们刚才提到的终端软件兼容性问题、升级或者管理问题也一直是在的,具体就不展开了。总的来说,这方面也没有很好的方案,就是没办法用零信任角度去保护数据安全的方案。

题头这句话大家听过可能不止100遍了,大家都在说零信任方案就是“从不信任,持续验证”。

这里有一个问题。如果我验证了,你就信任我了,对吧?所以,这其实是基于验证的信任,而不是零信任,只是信任有个前提,你什么都不给我的时候,我不信任你。从基本逻辑来说,跟原来还没有“零信任”概念的时候其实没有本质的区别。第二,从授权的角度来讲,零信任的基础是做基于会话的授权。那么,是不是我只要建立了会话,数据我就可以拿走了呢?所以,授权也有这个问题,因为归根到底是基于认证来做的判断。

这样实际上变成并不是在讨论零信任,是在讨论多少信任的问题。今天说的零信任就变成不是真的零信任,而只是在量化信任。

所以,我们做网络策略或者商业策略的时候,就考虑到底多少算够。这样一级一级,通过更严格的验证,给更多的权限。其实是回到了我们传统做业务系统的访问授权的过程,而整个过程中并没有一个很好的基础来保证,只要做到了这些验证,就一定是安全的。

现在,当我们要去部署零信任的时候,在很大程度上是去杜绝内部人威胁,要做的是不管有什么权限的人都不信任,但最后还是落到必须依赖于对人的验证程度上。那是不是就意味着,要是真正秉持完全不信任,就只能杜绝访问呢?

我们想,其实事情可以不这样。

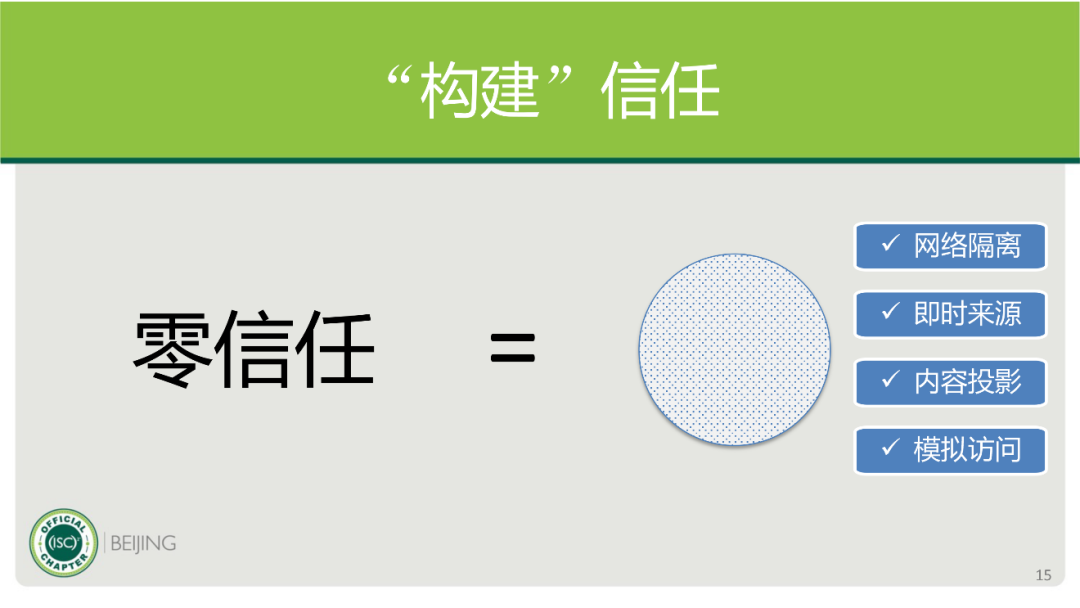

我们整个思路不是去评估用户的信任度,而是通过构建内部的整个信任链,在信任链里所有的事情都能保证。

不管用户是什么样的状态,可以根据业务需要提供相应的访问。用户和要访问的目标资源之间是网络隔离的,这是第一点。

第二,对于目标资源来说,如果能够控制用户来源和环境,就可以从根本上屏蔽传统的各种攻击。这样就可以做到,不管用户那边有什么威胁,都可以忽略。

第三,不管怎样,最终还是要把业务资源提供给用户。我们探索出来,能够让用户既不接触到真正的目标资源,同时又能够正常使用:利用我们的专利技术,把资源投影给用户使用。比如我需要让用户看一个文档,我不把这个文档给他,而是把这个文档的内容投影给用户。用户只能通过投影去做交互,这样就可以在完全不信任用户这一侧的情况下完成业务交流。

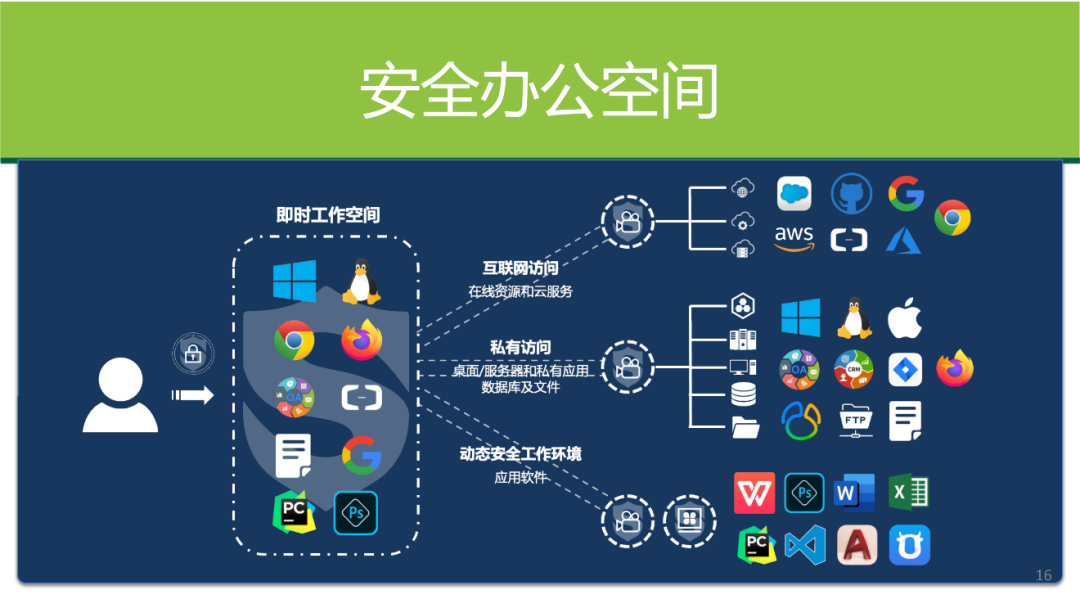

我们构建了一套整体的用户工作方式。工作空间首先确认了用户的身份,再根据用户当前的状态,确定用户当前能做什么工作,然后把相应的资源给用户。

用户在这个工作空间进行访问和操作,完全不需要了解真正的资源在哪里,更不需要自己去用VPN或者零信任网关等等方式建立通讯连接。因此,能够进一步减少用户所需要了解的信息和需要做的操作,同时对于他工作的便利性也是极大的提高。

除网络访问外,不管是互联网访问还是私有访问,用户工作的时候还会用到一些软件。很多时候用户可能因为终端操作系统类型问题、终端设备的硬件资源问题,没有办法在终端设备上安装这些软件,而在这个工作空间里,同样可以通过投影的方式把这些应用软件给用户使用。

我们在做零信任的时候,需要整个系统做到信息不泄露,非必要的信息不传到用户那里。通过投影的方式去实现时,业务系统的原始信息,甚至包括漏洞,也都不会暴露;用户根本没有入侵的网络条件,也没有能力去发送这些特定构造的访问请求等等。所以,在用户使用安全办公空间时,我们有充分的信心说,真正的业务资源不会受到侵害。

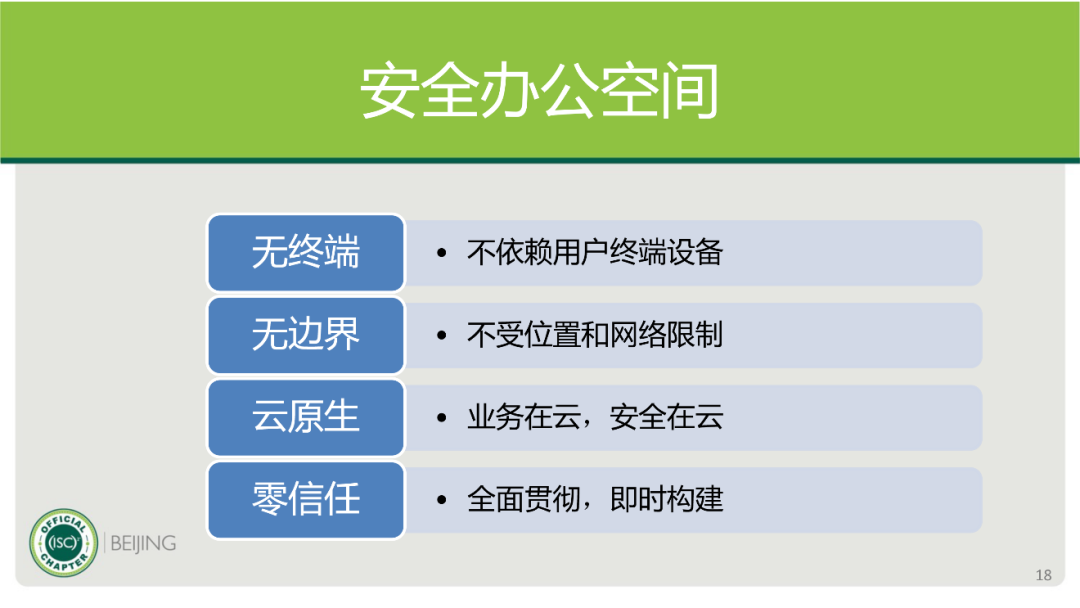

办公空间的特点体现在无终端、无边界、云原生和零信任。首先是无终端。终端安全是现在零信任方案的一个盲点,而且因为对终端的依赖很重,现有的零信任方案的实施和应用受到很多业务上的限制。同时,办公空间整个方案是基于投影构建的,所以也不需要像传统方案那样要在目标资源上去装客户端,直接使用目标资源当前提供的访问方式即可。

第二个就是无边界。传统的边界已经被打破,人和资源两侧都是可以在任何的物理位置、网络位置。

关于云原生,我们刚才也讲到业务和安全都是在云上。Gartner在2016年出过一份报告,说安全的未来在云,但关注的更多是一些传统的安全机制,而我们的方案创造了一个全新的模式,各种管控和业务本身都是在云上。而且,系统本身的灵活性、弹性和可扩展性都是基于云原生技术才能做到“云”的要求。

最后,零信任这个概念,我一直相信它是一个很彻底的新思维模式,而不仅仅是一两个的技术。也是基于这样的认知和信念,我们实现了现在这样的完整安全办公空间方案。